Volvemos con otra publicación comentando el último Security Patch day y en esta ocasión SAP nos sorprende batiendo dos records, publicando 33 notas de seguridad de las cuales 14 son de importancia alta o muy alta, son más notas de seguridad que nunca y más notas de importancia high o hot news.

Cómo hemos comenzado descubriendo, este Security Patch day incluye 7 Hot News, es decir novedades relativas a la seguridad con la prioridad más alta posible, y 7 notas de importancia alta que en este artículo analizaremos y explicaremos de manera sencilla.

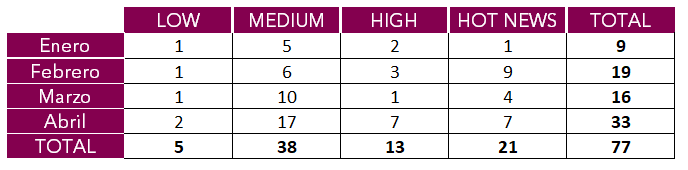

En cuanto al análisis cuantitativo de las notas publicadas en este Security Patch day, se han liberado un total de 33 notas de seguridad, de las cuales 14 son de prioridad alta, con una puntuación CVSS superior a 7, de las cuales 9 son actualizaciones de notas de seguridad ya publicadas.

A continuación, analizaremos estas 14 notas:

[Update]Security updates for the browser control Google Chromium delivered with SAP Business Client.

SAP continúa actualizando la nota 2622660, ya conocida por todos porque es actualizada frecuentemente debido a que recopila las últimas actualizaciones del navegador basado en chromium integrado en SAP Business Client.

En esta actualización SAP, mantiene al día las versiones de SAP Business Client con las múltiples las vulnerabilidades que se parchean en cada nueva versión de chromium, por lo que es muy recomendable mantener actualizada la versión de SAP Bussines client que estemos utilizando.

[Update][CVE-2022-22536] Request smuggling and request concatenation in SAP NetWeaver, SAP Content Server and SAP Web Dispatcher.

Cómo ya hemos comentado en anteriores publicaciones, se trata de una importante vulnerabilidad por la que SAP Netweaver en sus versiones JAVA y ABAP, SAP Content Server y SAP Web Dispatcher pueden ver completamente comprometida su confidencialidad integridad y disponibilidad del sistema.

La nota 3123396 ha actualizado la información de los ‘Support Packages & Patches’, ya que ha sido publicado de emergencia un nuevo SP Stack kernel para el kernel 7.22 que cubre esta vulnerabilidad.

Puedes encontrar el análisis completo que hemos realizado sobre esta nota en la siguiente entrada del blog:

Vulnerabilidad en SAP web dispatcher y SAP GW [CVE-2022-22536]

Vinculada a esta vulnerabilidad la nota 3080567, ha sido actualizada incluyendo los datos de la nueva versión de kernel liberada por SAP.

[Update][CVE-2021-21480]Code injection vulnerability in SAP Manufacturing Integration and Intelligence.

Actualización en la nota 3022622 en la que se indica que su solución esta obsoleta y se debe implementar la nota 3158613.

Estas notas tratan una vulnerabilidad por la que SAP MII permite a un atacante interceptar una petición al servidor e inyectar código malicioso reenviándola al servidor. Pudiendo ejecutar ciertos comandos de sistema operativo que comprometen la confidencialidad, integridad y disponibilidad del servidor.

La solución propuesta por SAP indica actualizar a los SP documentados en la nota 3158613, mediante la cual todos los ficheros serán escaneados por el VSI. Aunque también disponemos de un workaround que nos permite mitigarla mediante una solución temporal. Este workaround consiste en limitar el acceso a la creación de SSCE y que todos los JSP deban ser validados manualmente antes de su paso a producción.

[CVE-2022-22965]Central Security Note for Remote Code Execution vulnerability associated with Spring Framework.

La nota 3170990 es la nota central que va a recopilar todas las notas relacionadas con la vulnerabilidad relacionada con la ejecución de código remoto mediante el framework spring en los diferentes productos de SAP que se ven afectados.

Esta es una nota viva, que SAP va a continuar actualizando según disponga de nuevas soluciones para la vulnerabilidad CVE-2022-22965, vulnerabilidad del framework spring que en caso de darse las siguientes condiciones pueden ser vulnerables a la ejecución de código remoto mediante data binding:

- Aplicación Spring MVC o Spring WebFlux ejcutándose en JDK9+.

- Aplicación ejecutándose en Tomcat cómo desarrollo WAR, aunque por la naturaleza de la vulnerabilidad también podría afectar a los desarrollos jar.

Asociadas a esta vulnerabilidad encontramos las siguientes notas, tratando cada una de ellas la vulnerabilidad en un producto SAP:

- 3189428: Trata esta vulnerabilidad en el caso de SAP HANA Extended Aplication Services, la solución propuesta indica que debemos actualizar SAP HANA XS advanced model a una versión 1.0.145 o superior.

- 3170990: Trata la vulnerabilidad aplicada a SAP Customer Checkout, indica para cada caso la versión a la que debemos actualizar, para disponer de la nueva versión del framework spring que previene esta vulnerabilidad.

- 3189429: Trata la vulnerabilidad aplicada a PowerDesigner Web, indicando la versión de java a la que hay que actualizar y las configuraciones que se deben revisar.

- 3189635: Trata la vulnerabilidad aplicada a Customer Profitability Analytics, indica la versión de producto a la que debemos actualizar.

- 3171258: Trata la vulnerabilidad aplicada a SAP Commerce, indicando para cada caso las versiones a las que debemos actualizar.

[CVE-2022-27671] CSRF token visible in one of the URL in SAP Business Intelligence Platform.

En SAP Business Intelligence Platform, vulnerabilidad por la que un token CSRF puede ser visible en la URL. Para resolverla deberemos aplicar el Support package indicado en la nota 3130497.

[CVE-2022-26101] Cross-Site Scripting (XSS) vulnerability in SAP Fiori launchpad.

Esta vulnerabilidad ha sido mencionada en el security patch day de marzo, esta tratada en la nota 3149805 que recientemente ha sido actualizada para incluir las nuevas versiones que incluyen la solución a la vulnerabilidad.

Se trata de una vulnerabilidad por la que un atacante no autenticado puede realizar un ataque XSS sobre la aplicación SAP Fiori launchpad, pudiendo llegar a comprometer la confidencialidad e integridad de la aplicación.

La solución propuesta por SAP consiste en actualizar el componente SAP_UI a la última versión, aplica para SAP_BASIS 787 y las versiones de SAP_UI 754, 755, 756. Con esta actualización se los parámetros URL son cifrados y previenen los ataques XSS.

[CVE-2022-22532] HTTP Request Smuggling in SAP NetWeaver Application Server Java.

Vulnerabilidad que hemos documentado en el security patch day de febrero, la nota 3123427 ha sido actualizada con la nueva información de los Support packges y SP Stack kernel liberados recientemente.

Esta nota documenta la vulnerabilidad de SAP NetWeaver Application Server Java, por la que es vulnerable frente a un ataque “HTTP request smuggling”, mediante el cual un atacante no autenticado puede enviar peticiones HTTP manipuladas al servidor que podrían ejecutar un código malicioso y llegar a suplantar la identidad de su víctima.

Esta nota trata las vulnerabilidades CVE-2022-22532 y CVE-2022-22533.

La solución propuesta por SAP consiste en igualar o superar la versión de parches en la que se resuelve esta vulnerabilidad, esta documentación se encuentra en la nota 3123427. Esta corrección contiene los ficheros de kernel: DW.SAR y un SP Stack Kernel completo.

[CVE-2022-28772]Denial of service (DOS) in SAP Web Dispatcher and SAP Netweaver (Internet Communication Manager).

Vulnerabilidad que, mediante el envío de valores de entrada demasiado largos, un atacante puede forzar la sobreescritura de la pila de programas internos en SAP Web Dispatcher o ICM lo que puede provocar que estas aplicaciones no estén disponibles.

La nota 3111311 describe las condiciones en las que se puede dar esta vulnerabilidad, que está relacionada con el parámetro icm/HTTP/file_access.y según su configuración podemos estar afectados.

La solución indicada en la nota, indica que debemos aplicar un SP Stack kernel actualizado y además aplicar la última versión de los ficheros SAPWEBDISP.SAR y dw.sar disponibles. Cómo workaround, nos indica las configuraciones y parametrizaciones que podemos aplicar para disponer solución más rápidamente.

[CVE-2022-23181] Privilege escalation vulnerability in Apache Tomcat server component of SAP Commerce.

SAP Commerce contiene el servidor de aplicación Apache Tomcat que tiene la vulnerabilidad CVE-2022-23181, debido a esta vulnerabilidad un atacante podría explotarla y permitirle realizar acciones con los privilegios que tiene el usuario de los procesos de tomcat.

La nota 3155609 contiene las soluciones propuestas por SAP, que en este caso implican actualizar a las versiones de SAP Commerce que se indican para cada caso.

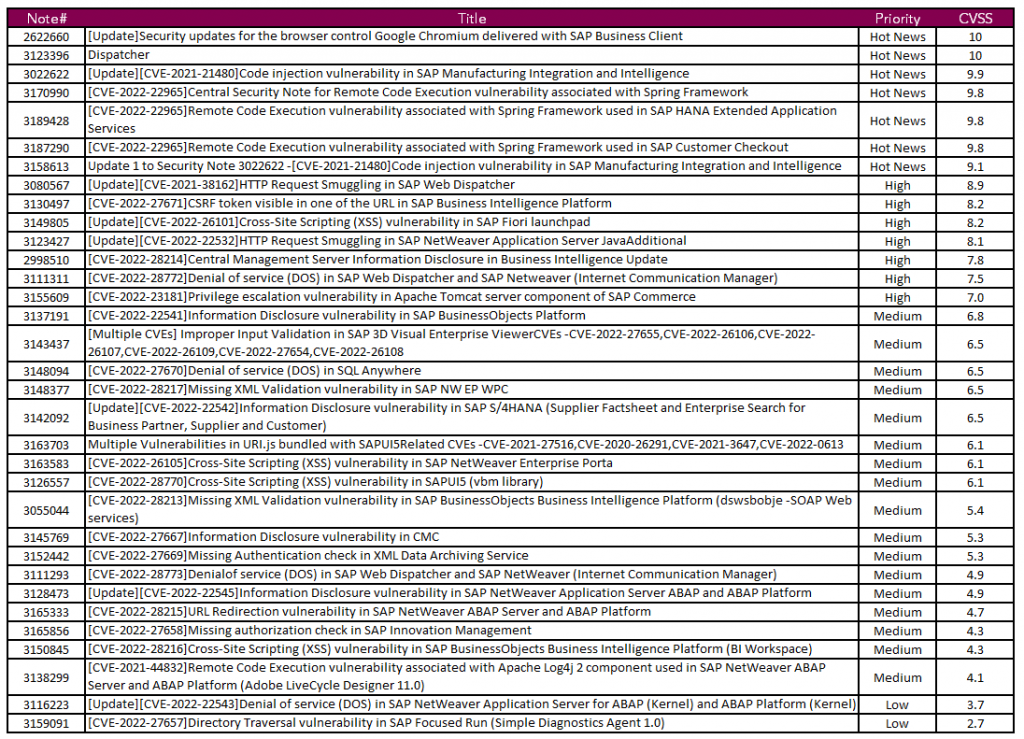

En el siguiente cuadro, todas las notas liberadas este mes para comprobar si aplican o no en vuestros sistemas:

Este mes SAP ha liberado 33 notas de seguridad de las cuales 7 tienen una puntuación CVSS por encima de 9.

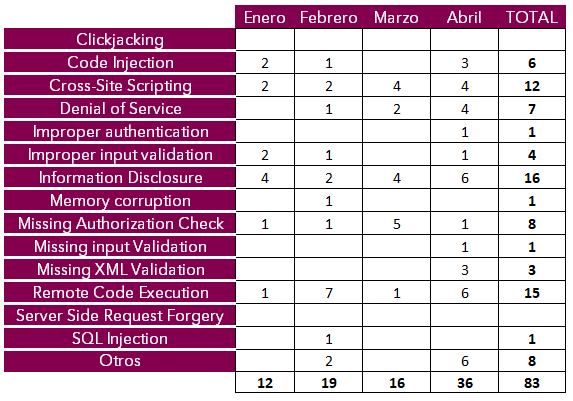

El desglose de vulnerabilidades encontradas en los sistemas SAP ha sido el siguiente:

La diferencia de notas liberadas y vulnerabilidades es debido a que una nota puede solucionar múltiples vulnerabilidades.

Nos despedimos recomendando pasarse por el apartado de security notes del Launchpad de SAP y analizar las notas liberadas desde la última actualización de nuestros sistemas e instalar las que apliquen a los sistemas de cada empresa.

Fuentes: