Este Security Patch Day es muy importante, ya que incluye 9 Hot News, es decir novedades relativas a la seguridad con la prioridad más alta posible. Esta gran cantidad de Hot News viene propiciada por la vulnerabilidad Log4j, ya que está presente en 6 de estas 9 vulnerabilidades. En este artículo las analizaremos y explicaremos de manera sencilla.

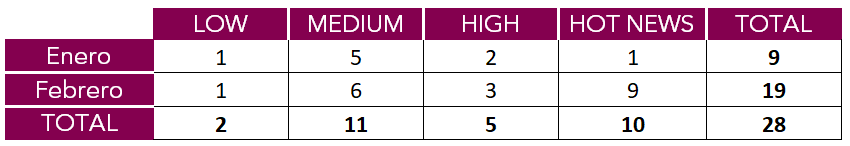

En cuanto al análisis cuantitativo de las notas publicadas en este security patch day, se han liberado un total de 19 notas de seguridad, de las cuales 12 son de prioridad alta, con una puntuación CVSS superior a 7. De las cuales 4 son actualizaciones de notas de seguridad ya publicadas.

A continuación, analizaremos estas 12 notas:

[CVE-2022-22536] Request smuggling and request concatenation in SAP NetWeaver, SAP Content Server and SAP Web Dispatcher

Importante vulnerabilidad por la que SAP Netweaver en sus versiones JAVA y ABAP, SAP Content Server y SAP Web Dispatcher pueden ver completamente comprometida su confidencialidad integridad y disponibilidad del sistema.

Esta vulnerabilidad esta documentada en la nota 3123396, y puede ocurrir cuando es posible acceder a SAP mediante clientes HTTP o SAP Web dispatcher mediante Gateway HTTP. El acceso directo a los servidores de aplicación no es vulnerable. Para definir mejor los casos de uso afectados por la vulnerabilidad SAP lo ha resumido de la siguiente manera:

“Direct access to SAP application servers:

1) HTTP client —> SAP application server: SAP application server is not vulnerable

Access through SAP Web Dispatcher:

2) HTTP client —> SAP Web Dispatcher —> SAP application server : SAP application server is vulnerable

3) HTTP client —> SAP Web Dispatcher 1 —> SAP Web Dispatcher 2 —> SAP application server : SAP Web Dispatcher 2 and SAP application server are vulnerable.

4) HTTP client —> 3rd party HTTP gateway —> SAP Web Dispatcher —> SAP application server : SAP Web Dispatcher and SAP application server are vulnerable

Access through third party load balancer / reverse proxy (HTTP gateway):

5) HTTP client —> 3rd party HTTP gateway —> SAP application server : SAP application server is vulnerable”

Para resolverla, existe el workaround descrito en la nota 3137885. Pero SAP recomienda aplicar la corrección, que implica aplicar el último SP Stack Kernel y la última versión de los ficheros SAPWEBDISP.SAR y dw.sar aplicables a nuestra versión.

Hot News asociadas a la vulnerabilidad Log4j:

Como ya preveíamos en el security patch day de enero, SAP continúa identificando los productos afectados y trabajando para resolver esta vulnerabilidad lo antes posible. En esta última publicación incluimos 6 Hot News relacionadas con Log4j:

- 3142773: [CVE-2021-44228]Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP Commerce

- 3130920: Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP Data Intelligence 3 (on-premise)

- 3139893: [CVE-2021-44228] Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP Dynamic Authorization Management

- 3132922: [Update][CVE-2021-44228] Remote Code Execution vulnerability associated with Apache Log4j 2 component used in Internet of Things Edge Platform

- 3133772: [CVE-2021-44228] Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP Customer Checkout

Todas estas notas nuevas, y las notas anteriores relacionadas con la vulnerabilidad Log4j vienen recopiladas en la nota central:

3131047 – [CVE-2021-44228] Central Security Note for Remote Code Execution vulnerability associated with Apache Log4j 2 component

En la mayoría de los casos deberemos aplicar la actualización disponible, en caso de no disponer de ella seguir el workaround que aplica a cada caso, que cómo norma general implica localizar la clase “JndiLookup” y eliminarla. SAP a descrito de manera detallada los pasos a seguir para cada producto.

Debemos insistir en la necesidad de revisar los productos afectados y en aplicar las notas la actualización necesaria o si aún no está disponible, el workaround que SAP pone a nuestra disposición.

[Update] Security updates for the browser control Google Chromium delivered with SAP Business Client

Actualización de la nota 2622660, una nota ya conocida por todos que recopila las últimas actualizaciones del navegador basado en chromium integrado en SAP Business Client.

En esta actualización SAP, mantiene al día las versiones de SAP Business Client con las múltiples las vulnerabilidades que se parchean en cada nueva versión de chromium, por lo que es muy recomendable mantener actualizada la versión de SAP Bussines client que estemos utilizando.

[CVE-2022-22544] Missing segregation of duties in SAP Solution Manager Diagnostics Root Cause Analysis Tools

Vulnerabilidad en Solution Manager por la que un atacante con privilegios de administrador podría ver ficheros y ejecutar código de manera remota que puede ser ejecutado en los agentes de diagnóstico conectados, comprometiendo por completo la confidencialidad integridad y disponibilidad del sistema.

Esta vulnerabilidad afecta la aplicación “Diagnostics Root Cause Analysis Tools” contenida en la versión 720 de Solution Manager.

La solución se documenta en la nota 3140940 y consiste en la aplicación de otras dos notas. Además, disponemos de un workaround que nos puede permitir dar una respuesta más rápida, este consiste en retirar las aplicaciones JAVA indicadas.

[Update] [CVE-2022-22531]Multiple vulnerabilities in F0743 Create Single Payment application of SAP S/4HANA

Actualización de la nota 3112928, para aplicar correcciones menores en el texto de la solución. Esta nota la publicamos por primera vez en el Security Patch Day de enero, y documenta las vulnerabilidades CVE-2022-22531 y CVE-2022-22530. La causa de estas vulnerabilidades es que la aplicación F0743 no comprueba los ficheros subidos o descargados, pudiendo resultar en la ejecución de código malicioso o en la inyección de código en el sistema.

Las versiones de SAP S/4 HANA afectadas son las siguientes: 100, 101, 102, 103, 104, 105 y 106.

Para resolver estas vulnerabilidades, SAP propone implementar el VSI (Virus Scanner Interface) para analizar los ficheros antes de procesarlos.

[CVE-2022-22532] HTTP Request Smuggling in SAP NetWeaver Application Server Java

La nota 3123427 documenta la vulnerabilidad de SAP NetWeaver Application Server Java, por la que es vulnerable frente a un ataque “HTTP request smuggling”, mediante el cual un atacante no autenticado puede enviar peticiones HTTP manipuladas al servidor que podrían ejecutar un código malicioso y llegar a suplantar la identidad de su víctima.

Esta nota trata las vulnerabilidades CVE-2022-22532 y CVE-2022-22533.

La solución propuesta por SAP consiste en igualar o superar la versión de parches en la que se resuelve esta vulnerabilidad, esta documentación se encuentra en la nota 3123427. Esta corrección contiene los ficheros de kernel: DW.SAR y un SP Stack Kernel completo.

[CVE-2022-22540] SQL Injection vulnerability in SAP NetWeaver AS ABAP (Workplace Server)

Vulnerabilidad mediante la técnica de SQL injection, que podría llegar a exponer datos almacenados en la BD, pero sin riesgo de modificación.

Afecta a las versiones 700, 701, 702, 731, 740, 750, 751, 752, 753, 754, 755, 756, 787 de SAp NetWeaver AS ABAP.

Podemos resolver esta vulnerabilidad mediante la aplicación de la nota 3140587, nota que aplica a todas las versiones afectadas, o aplicando una actualización del SP SAP_BASIS.

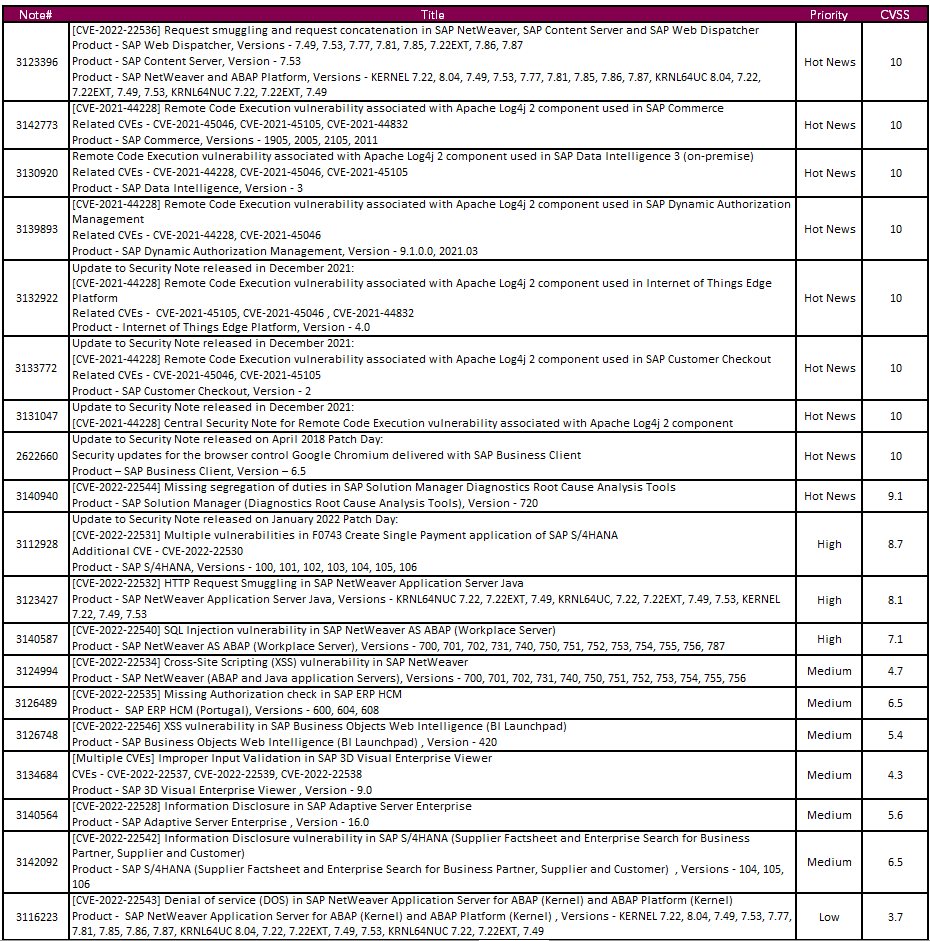

En el siguiente cuadro, todas las notas liberadas este mes para comprobar si aplican o no en vuestros sistemas:

Comenzamos año y estrenamos listas de las notas de seguridad liberadas por SAP. Este mes SAP a liberado 19 notas de seguridad de las cuales 9 tienen una puntuación CVSS por encima de 9 y 12 por encima de 7.

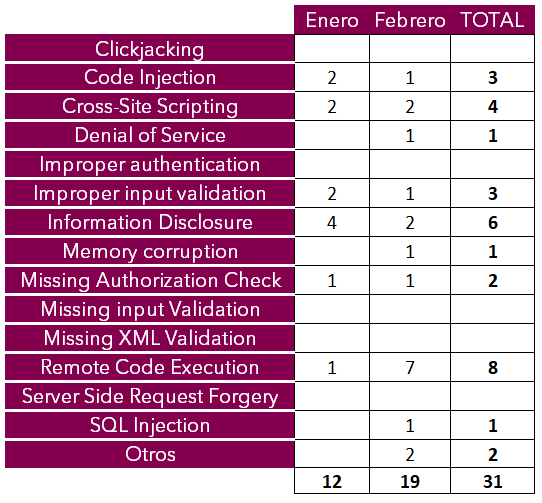

El desglose de vulnerabilidades encontradas en los sistemas SAP ha sido el siguiente:

La diferencia de notas liberadas y vulnerabilidades es debido a que una nota puede solucionar múltiples vulnerabilidades.

Nos despedimos recomendando pasarse por el apartado de security notes del Launchpad de SAP y analizar las notas liberadas desde la última actualización de nuestros sistemas e instalar las que apliquen a los sistemas de cada empresa.

Más información:

Quizas te pueda interesar

Fin de soporte en el ERP

Toca evolucionar ¿hacia dónde?

El reloj avanza para los sistemas SAP ERP 6.05 o anteriores. Con el anuncio oficial de SAP, el soporte estándar para estas versiones concluye este año, dejando a muchas organizaciones en una encrucijada tecnológica. Mantenerse en plataformas sin soporte representa un...

Grow with SAP vs. RISE with SAP

¿Cuál es la mejor opción para tu empresa?

En Oreka IT acompañamos a las empresas en su camino hacia la digitalización con un enfoque claro: ofrecer soluciones adaptadas a su realidad y a sus objetivos de negocio. En este contexto, SAP ha diseñado dos propuestas estratégicas para facilitar la adopción de su...

Actualizando la manera de conectarse a SAPGUI

Si preguntamos a cualquier administrador de sistemas SAP por el tipo de incidencias más básico que ha tenido que resolver, sin duda, la respuesta sería “resetear la contraseña del usuario” y es que, el control de acceso a los sistemas SAP a través de SAPGUI siempre ha...