En el reciente security patch day de febrero SAP nos sorprendía con esta importante vulnerabilidad con la valoración más alta posible 10/10, además debido a su naturaleza puede afectar a gran cantidad de clientes SAP, por lo que es importante explicar y difundir esta información.

Esta vulnerabilidad consiste en la posibilidad realizar un ataque “request smuggling and request concatenation” a continuación, explicamos brevemente en que consiste este ataque, qué sistemas están afectados y cómo podemos resolver esta vulnerabilidad.

¿Qué es request smuggling?

Es una técnica por la que interfiriendo en la manera que una web procesa las peticiones HTTP recibidas de uno o más usuarios, permite al atacante sortear los controles de seguridad y obtener acceso a datos sensibles, comprometiendo directamente a otros usuarios de la aplicación.

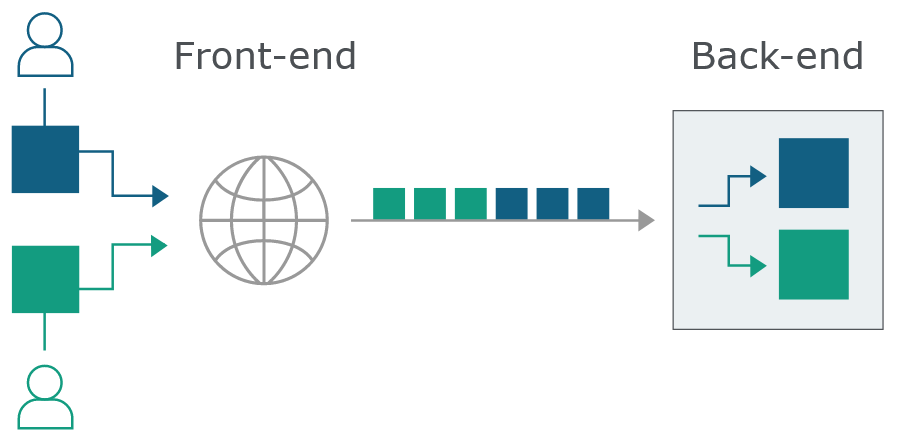

Es frecuente que el acceso mediante web a las aplicaciones SAP, se realice mediante un gateway o web dispatcher, en esencia estas aplicaciones redirigen el tráfico de peticiones HTTP a los servidores de aplicación (Backend). Por motivos de eficiencia y rendimiento estas peticiones son redirigidas usando la misma conexión de red de manera consecutiva para múltiples peticiones.

Funcionamiento normal del tráfico redirigido por el GW o por el web dispatcher al backend o en nuestro caso al servidor de aplicación SAP

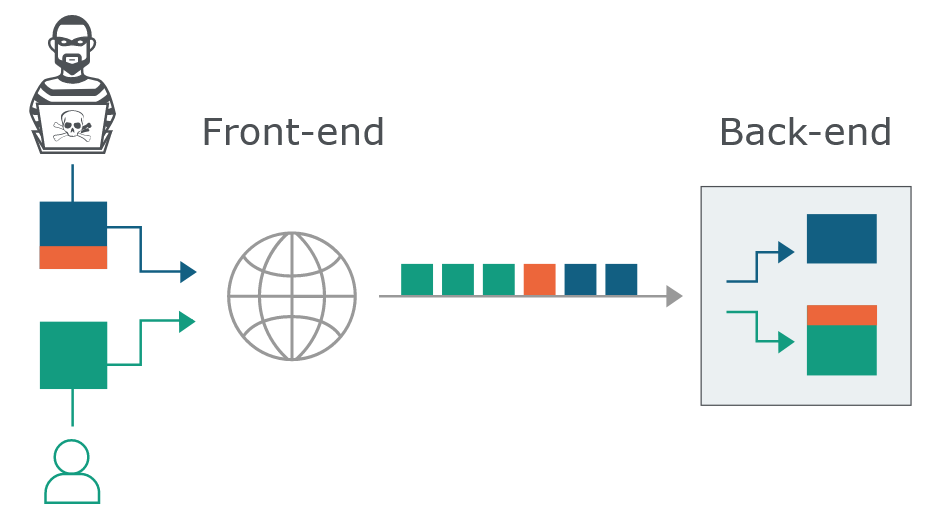

Cuando el servidor front-end recoge las peticiones para reenviarlas, las apila en orden, y en este proceso pueden entrar peticiones no autorizadas como cabecera de la siguiente petición HTTP. Llegando hasta el servidor de aplicación para ser procesada y vulnerar la seguridad del sistema.

El siguiente gráfico ilustra esta situación:

Request smuggling, el atacante envía una petición HTTP que al ser interpretada pasa al servidor de aplicación cómo cabecera HTTP, saltándose los controles de seguridad

Estaríamos frente a una situación en la que un atacante no autorizado, sin acceso al sistema podría vulnerar nuestra seguridad. Haciendo llegar sus peticiones hasta el servidor de aplicación pudiendo comprometer la confidencialidad, integridad y disponibilidad del sistema.

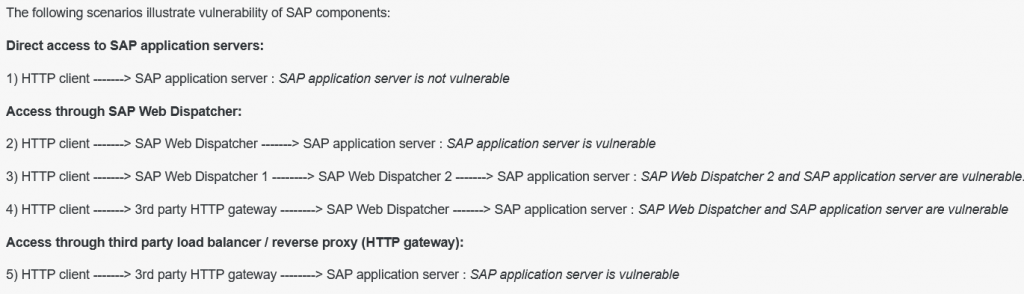

¿Es nuestro sistema SAP vulnerable?

En caso de utilizar un SAP Gateway o SAP web dispatcher, es vulnerable frente a este tipo de ataque hasta que se aplique la solución propuesta por SAP.

Para detallar más los casos afectados, SAP en la documentación de la nota 3123396 ha creado el siguiente resumen:

La solución

Para resolver esta vulnerabilidad debemos actualizar los siguientes archivos:

- SAPWEBDISP.SAR

- Hotfix – file dw.sar

- SP Stack Kernel (SAPEXE.SAR y SAPEXEDB.SAR)

SAP asegura que, con la actualización de estos ficheros, la vulnerabilidad queda totalmente resuelta. En la documentación de la nota 3123396 se listan las versiones a partir de las cuales ha sido resuelta esta vulnerabilidad.

Para concluir, una vez más insistimos en la importancia de llevar una política de mantenimiento de los sistemas SAP que nos permita estar al día de las nuevas actualizaciones que SAP libera, así cómo realizar el trabajo de revisar las nuevas notas de seguridad y Hot News.

Fuentes:

https://launchpad.support.sap.com/#/notes/3123396

https://portswigger.net/web-security/request-smuggling