Comienza el año y SAP publica un nuevo SAP Security Patch Day. Publicación en la que resumen las últimas novedades relativas a la seguridad de sus productos, que en este artículo analizaremos y explicaremos de manera sencilla.

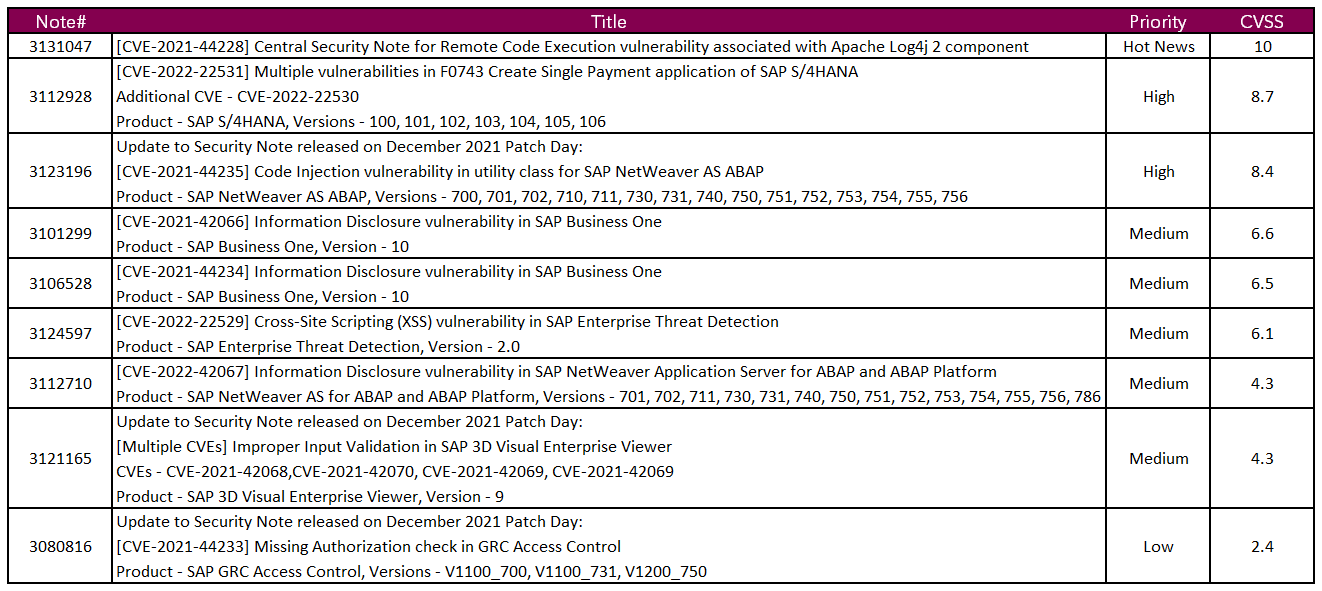

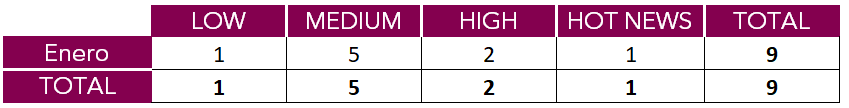

En cuanto al análisis cuantitativo de las notas publicadas en este Security Patch Day, se han liberado un total de 9 notas de seguridad, de las cuales 3 son de prioridad alta, con una puntuación CVSS superior a 7. De las cuales 3 son actualizaciones de notas de seguridad ya publicadas.

A continuación, analizaremos estas 3 notas:

[CVE-2021-44228] Central Security Note for Remote Code Execution vulnerability associated with Apache Log4j 2 component

SAP ha publicado la nota 3131047, nota con la puntuación más alta posible, ya que recopila todas las notas que tratan la vulnerabilidad Log4j2 para los diferentes productos de SAP que se han visto afectados.

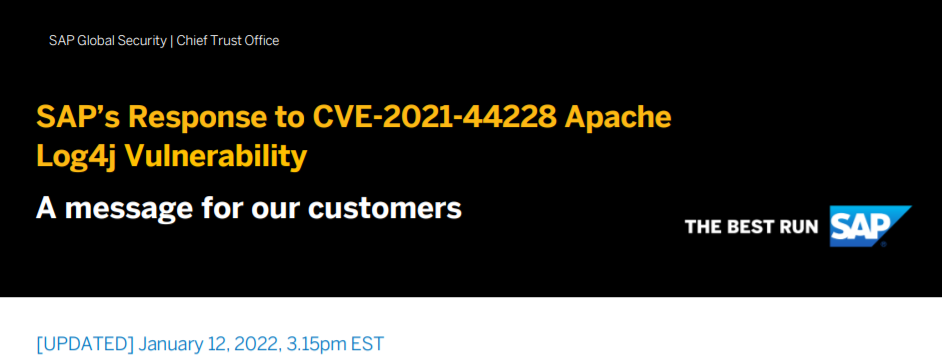

La vulnerabilidad Log4j2 es la vulnerabilidad con más impacto y difusión en los medios de todo 2021, y no es para menos ya que ha afectado a gran cantidad de sistemas a lo largo de todo el mundo. Tanto es así que recientemente SAP a publicado una respuesta oficial en la que lista su software afectado por la vulnerabilidad, el que no lo está y el que está siendo parcheado. Estas listas se pueden consultar en el siguiente enlace:

Recomendamos consultar el listado oficial anterior y consultar la nota 3131047 para comprobar si debemos aplicar alguna corrección en nuestros sistemas. Tan actual es esta vulnerabilidad que SAP indica que esta nota seguirá actualizándose para recopilar toda la información nueva.

Respuesta oficial de SAP a la vulnerabilidad Log4j

[CVE-2022-22531] Multiple vulnerabilities in F0743 Create Single Payment application of SAP S/4HANA

La nota 3112928 recopila dos vulnerabilidades identificadas en SAP S/4HANA por las que la aplicación F0743 no comprueba los ficheros subidos o descargados.

Al no ser verificados estos ficheros, se generan las siguientes vulnerabilidades en la aplicación: CVE-2022-22531 por la que un atacante con permisos básicos podría ejecutar scripts maliciosos y resultar en el acceso a información sensible o modificarla, CVE-2022-22530vulnerabilidad de inyección de código malicioso por la que se podría modificar información crítica o comprometer la disponibilidad de la aplicación.

Afecta a las versiones 100, 101, 102, 103, 104, 105 y 106 de SAP S/4 HANA.

La solución propuesta por SAP es implementar el uso del VSI (Virus scanner Interface) para analizar los ficheros antes de procesarlos. Para que esta solución funcione es necesario disponer de un software antivirus instalado, configurado y habilitado.

[CVE-2021-44235] [Update] Code Injection vulnerability in utility class for SAP NetWeaver AS ABAP

Actualización de la nota 3123196 donde se resuelve una vulnerabilidad por la que dos métodos de clase en ABAP, permitirían a un usuario con privilegios inyectar código malicioso y ejecutarlo mediante la transacción SE24.

Pudiendo impactar en la confidencialidad integridad y disponibilidad del sistema.

La nota ha sido actualizada con las versiones de SAP_BASIS afectadas. SAP especifica los permisos necesarios para ejecutar esta vulnerabilidad, por lo que si no hay usuarios con esos permisos no es necesario actuar.

En cambio, si tenemos desarrolladores con los permisos especificados, deberemos implementar la solución de la nota 3123196.

En el siguiente cuadro, todas las notas liberadas este mes para comprobar si aplican o no en vuestros sistemas:

Comenzamos año y estrenamos listas de las notas de seguridad liberadas por SAP. Este mes SAP a liberado 9 notas de seguridad de las cuales 1 tiene una puntuación CVSS por encima de 9 y 3 por encima de 7.

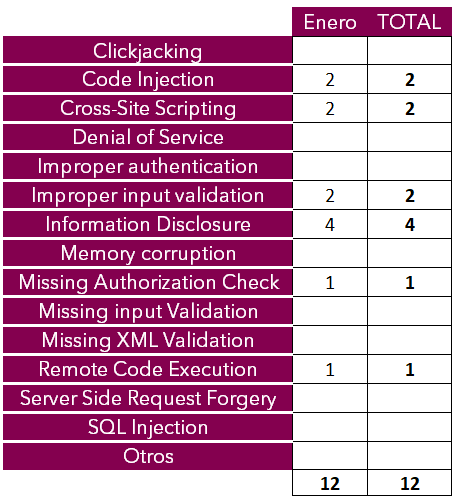

El desglose de vulnerabilidades encontradas en los sistemas SAP ha sido el siguiente:

La diferencia de notas liberadas y vulnerabilidades es debido a que una nota puede solucionar múltiples vulnerabilidades.

Nos despedimos recomendando pasarse por el apartado de security notes del Launchpad de SAP y analizar las notas liberadas desde la última actualización de nuestros sistemas e instalar las que apliquen a los sistemas de cada empresa.

Fuentes:

Más información:

Quizas te pueda interesar

Fin de soporte en el ERP

Toca evolucionar ¿hacia dónde?

El reloj avanza para los sistemas SAP ERP 6.05 o anteriores. Con el anuncio oficial de SAP, el soporte estándar para estas versiones concluye este año, dejando a muchas organizaciones en una encrucijada tecnológica. Mantenerse en plataformas sin soporte representa un...

Grow with SAP vs. RISE with SAP

¿Cuál es la mejor opción para tu empresa?

En Oreka IT acompañamos a las empresas en su camino hacia la digitalización con un enfoque claro: ofrecer soluciones adaptadas a su realidad y a sus objetivos de negocio. En este contexto, SAP ha diseñado dos propuestas estratégicas para facilitar la adopción de su...

Actualizando la manera de conectarse a SAPGUI

Si preguntamos a cualquier administrador de sistemas SAP por el tipo de incidencias más básico que ha tenido que resolver, sin duda, la respuesta sería “resetear la contraseña del usuario” y es que, el control de acceso a los sistemas SAP a través de SAPGUI siempre ha...