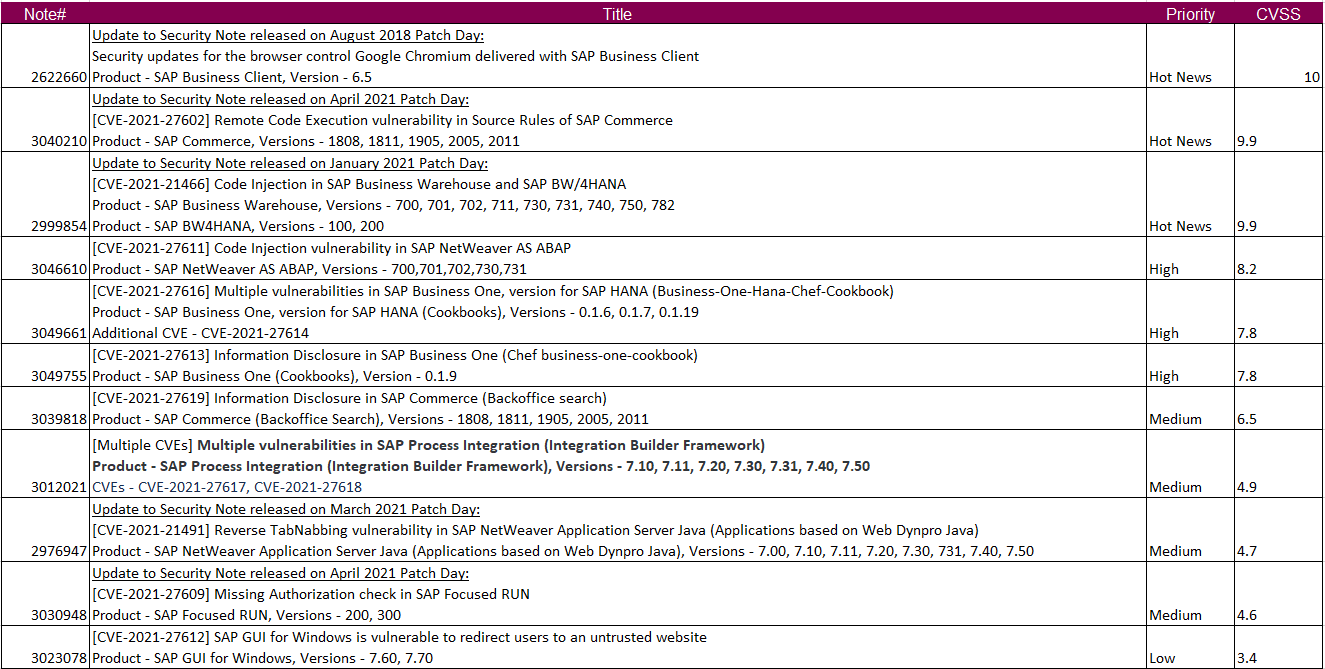

Este “SAP Security Patch Day” de mayo ha sido bastante más tranquilo con menos notas liberadas de lo que nos tienen acostumbrados. Eso sí, en este mes, podemos ver las primeras notas liberadas que afectan a sistemas SAP Business One con base de datos HANA que comentaremos durante el artículo.

En cuanto a números, se han liberado un total de 11 notas de seguridad de las cuales 6 son de prioridad alta con una puntuación CVSS por encima de 7. De las 11 notas, 5 son actualizaciones de vulnerabilidades descubiertas en meses anteriores, por lo que habrá que revisar las notas de nuevo para ejecutar las instrucciones en caso de que aplique a nuestros sistemas. De las 6 notas de prioridad alta 3 son encontradas en el último mes y por tanto las más importantes para chequear si afectan o no a nuestros sistemas.

A continuación, analizaremos estas 6 notas:

[CVE-2021-27611] Code Injection vulnerability in SAP NetWeaver AS ABAP

Con un 8.2 de puntuación CVSS, la brecha [CVE-2021-27611] afecta a los sistemas NetWeaver en sus versiones 700,701,702,730,731 y permite a un atacante con autorizaciones para ejecutar programas, inyectar código malicioso en el sistema pudiendo modificar datos, sobrescribir y llegar a generar una denegación de servicios (DoS).

El error está en la ejecución del programa RDDPUTJR, el cual es eliminado implementando la nota 3046610 o actualizando el componente SAP BASIS al SP más actual dentro de la versión en la que este el componente.

Si no se quieren realizar estas modificaciones por alguna razón, sería conveniente, por lo menos, inhabilitar la ejecución de ese report desde las transacciones SA38 o SE38 mediante autorizaciones y roles.

Las siguientes dos vulnerabilidades vienen separadas, aunque aplican al mismo sistema SAP Business One sobre base de datos HANA y contienen la misma puntuación CVSS de 7.8.

[CVE-2021-27616] Multiple vulnerabilities in SAP Business One, version for SAP HANA (Business-One-Hana-Chef-Cookbook)

[CVE-2021-27613] Information Disclosure in SAP Business One (Chef business-one-cookbook)

Estas vulnerabilidades, están compuestas por dos tipos de vulnerabilidades como son la divulgación de información e inyección de código malicioso. Aplican a cierto componente utilizado para instalar SBO, que, en ciertas condiciones, permite a un atacante acceder a carpetas temporales con datos de nómina o datos de backups que deberían de estar restringida.

La solución pasa por seguir los pasos descritos en la nota 3049755 y la 3049661.

Además de las 3 vulnerabilidades comentadas, hay otras tres de prioridad alta que explicamos en artículos anteriores y se han liberado actualizaciones de la nota que deberían de ser examinadas en caso de que apliquen a los sistemas de nuestra empresa.

Security updates for the browser control Google Chromium delivered with SAP Business Client – Articulo Enero 2021

Remote Code Execution vulnerability in Source Rules of SAP Commerce – Articulo Abril 2021

Code Injection in SAP Business Warehouse and SAP BW/4HANA – Articulo Enero 2021

En el siguiente cuadro todas las notas liberadas este mes para chequear si aplica o no en vuestros sistemas:

En lo que llevamos de año el equipo de seguridad de SAP lleva liberadas 73 notas de seguridad de las cuales 18 tienes una puntuación CVSS por encima de 9 y 30 por encima de 7.

| LOW | MEDIUM | HIGH | HOT NEWS | TOTAL | |

| Enero | 1 | 10 | 1 | 5 | 17 |

| Febrero | 8 | 2 | 3 | 13 | |

| Marzo | 8 | 1 | 4 | 13 | |

| Abril | 11 | 5 | 3 | 19 | |

| Mayo | 1 | 4 | 3 | 3 | 11 |

| TOTAL | 2 | 41 | 12 | 18 | 73 |

El desglose de vulnerabilidades encontradas en los sistemas SAP ha sido el siguiente.

| Enero | Febrero | Marzo | Abril | Mayo | TOTAL | |

| Clickjacking | 1 | 1 | ||||

| Code Injection | 2 | 1 | 3 | 6 | ||

| Cross-Site Scripting | 1 | 2 | 3 | |||

| Denial of Service | 1 | 1 | 1 | 3 | ||

| Improper input validation | 10 | 10 | ||||

| Information Disclosure | 3 | 5 | 3 | 11 | ||

| Missing Authorization Check | 4 | 3 | 6 | 5 | 1 | 19 |

| Missing input Validation | 16 | 16 | ||||

| Missing XML Validation | 1 | 1 | ||||

| Remote Code Execution | 1 | 1 | 1 | 3 | ||

| Server Side Request Forgery | 1 | 1 | ||||

| SQL Injection | 1 | 1 | 2 | |||

| Otros | 6 | 6 | 4 | 5 | 4 | 25 |

| 33 | 14 | 22 | 19 | 13 | 101 |

La diferencia de notas liberadas y vulnerabilidades es debido a que una nota puede solucionar múltiples vulnerabilidades.

Como siempre, solo queda recomendar pasarse por el apartado de security notes del Launchpad de SAP y analizar las notas liberadas desde la última actualización de nuestros sistemas e instalar la que apliquen a los sistemas de cada empresa.

Fuente:

Más información:

Quizas te pueda interesar

Fin de soporte en el ERP

Toca evolucionar ¿hacia dónde?

El reloj avanza para los sistemas SAP ERP 6.05 o anteriores. Con el anuncio oficial de SAP, el soporte estándar para estas versiones concluye este año, dejando a muchas organizaciones en una encrucijada tecnológica. Mantenerse en plataformas sin soporte representa un...

Grow with SAP vs. RISE with SAP

¿Cuál es la mejor opción para tu empresa?

En Oreka IT acompañamos a las empresas en su camino hacia la digitalización con un enfoque claro: ofrecer soluciones adaptadas a su realidad y a sus objetivos de negocio. En este contexto, SAP ha diseñado dos propuestas estratégicas para facilitar la adopción de su...

Actualizando la manera de conectarse a SAPGUI

Si preguntamos a cualquier administrador de sistemas SAP por el tipo de incidencias más básico que ha tenido que resolver, sin duda, la respuesta sería “resetear la contraseña del usuario” y es que, el control de acceso a los sistemas SAP a través de SAPGUI siempre ha...